암호화 도구에 포함된 GnuPG Flaw가 모든 사람의 서명을 공격할 수 있도록 허용

보안 연구원은 Open.P 표준을 사용하고 메시지 암호화 및 디지털 서명을 위한 GNuPG에 의존하는 세계에서 가장 널리 사용되는 전자 메일 암호화 클라이언트 중 일부에서 심각한 취약성을 발견했습니다.

연구원들이 PGP및 S4e/MIME암호화 도구에서 공격자가 애플의 Outlook및 Thunderbird를 포함한 다양한 이메일 프로그램에 영향을 미칠 수 있는 일련의 결함을 공개한지 거의 한달이 지났습니다.

소프트웨어 개발자 마커스 브링크만은 Si.pof라고 불리는 입력 보호 취약성으로 인해 공격자가 개인 정보 없이도 공용 키 또는 키 ID로 디지털 서명을 위조할 수 있음을 발견했습니다.

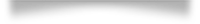

그러나 연구원은 255자까지 포함된 파일 이름이 영향을 받는 도구에 제대로 보존되지 않아 공격자가 라인 피드나 다른 제어 문자를 포함할 수 있음을 발견했습니다. 브링크만은 이 허점을 이용해 서명 검증과 메시지 해독 결과를 차단하기 위해 응용 프로그램 분석기에 임의의(가짜)IP/IP상태 메시지를 주입하는 방법을 보여 줍니다.

"공격은 매우 강력하며 메시지를 전혀 암호화할 필요가 없습니다. 단일 문자 데이터(일명'plaintext')패킷은 완벽하게 유효한 Open.P 파일이지만, 이미'

이 연구원은 또한 이 결함이 암호화된 이메일 이상의 "핵심 인프라의 큰 부분"에 영향을 미칠 가능성이 있다고 보고 있습니다. 브링크만은 또한 어떻게 Enigmail과 GPlsools에서 서명이 노출될 수 있는지, 어떻게 서명과 암호화가 Enight에서 발생할 수 있는지를 보여 주는 개념 증명하는 세가지를 공유했다.

인기 있는 세개의 전자 메일 클라이언트의 유지 관리자가 이 문제를 해결했으므로 사용자는 소프트웨어를 최신 버전으로 업그레이드하는 것이 좋습니다.

•GNuPG 2.2.8 또는 GNuPG 1.4.23으로 업그레이드

•Enigmail2.0.7로 업그레이드

•GP공급 업체 2018.3으로 업그레이드

개발자인 경우 GPG의 모든 호출에--elrbose"를 추가하고 Fithon-engiup0.4.3으로 업그레이드하는 것이 좋습니다.

암호화 엔진으로 GPgmE를 사용하는 애플리케이션은 안전합니다. 또한--status-cpl컴파일 플래그 세트와--verbose플래그가 설정된 IP/IP플래그는 안전합니다.

출처 : thehackernews.com

안드로이드 암호화 마이닝 맬웨어가 Amazon 디바이스를 타깃으로...

안드로이드 암호화 마이닝 맬웨어가 Amazon 디바이스를 타깃으로...

암호화 멀웨어 상위 차트, 대상 애플리케이션

암호화 멀웨어 상위 차트, 대상 애플리케이션