KARMA 랜섬웨어 심층 분석

Cyble Research Labs는 일상적인 OSINT(Open-Source Intelligence) 연구를 수행하던 중 피해자의 컴퓨터에서 파일을 암호화하고 암호화된 파일의 확장자를 KARMA라고 바꾸는 랜섬웨어 그룹을 발견했습니다. 그 후 피해자들이 개인정보를 복구하기 위해 몸값을 지불할 것을 요구합니다.

Cyble Research Labs의 분석을 바탕으로 실행 가능한 페이로드(payload)가 콘솔 기반 애플리케이션임을 확인했습니다.

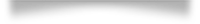

그림 1은 카르마 랜섬웨어의 실행 흐름을 보여줍니다. 실행 후 악성 프로그램은 사용자의 입력을 받아 모든 A-Z 드라이브를 검사하고 폴더 및 파일을 암호화에서 제외합니다. 이후 랜섬웨어는 랜섬노트 남기고 원본 콘텐츠를 암호화된 콘텐츠로 대체합니다. 그런 다음 확장자를 카르마로 변경합니다.

출처 :

https://blog.cyble.com/2021/08/24/a-deep-dive-analysis-of-karma-ransomware/

Cisco APIC 제품 보안 업데이트 권고

Cisco APIC 제품 보안 업데이트 권고

OpenSSL 취약점 보안 업데이트 권고

OpenSSL 취약점 보안 업데이트 권고